Permitir excepciones de confianza Habilite esta opción para permitir que el usuario tome decisiones de confianza mediante un cuadro de diálogo. Los perfiles de Protocolo de inscripción de certificados simple le permiten instalar certificados de manera silenciosa en los dispositivos sin que el usuario final tenga que intervenir. Cree un perfil de proxy con objeto de configurar un servidor proxy para los dispositivos de escritorio de Windows. Debe configurar el almacenamiento de archivos para poder crear un perfil de distribución punto a punto. Para obtener más información, consulte Requisitos de Workspace ONE Peer Distribution. Arrastre todas las aplicaciones que desee agregar al menú de inicio al centro. Estos grupos combinan sus aplicaciones en secciones del menú de inicio.

- Cuando hagas esto, NVDA anunciará información sobre lo que tiene el foco, tal como su nombre, tipo, valor, estado, descripción, atajo de teclado e información posicional.

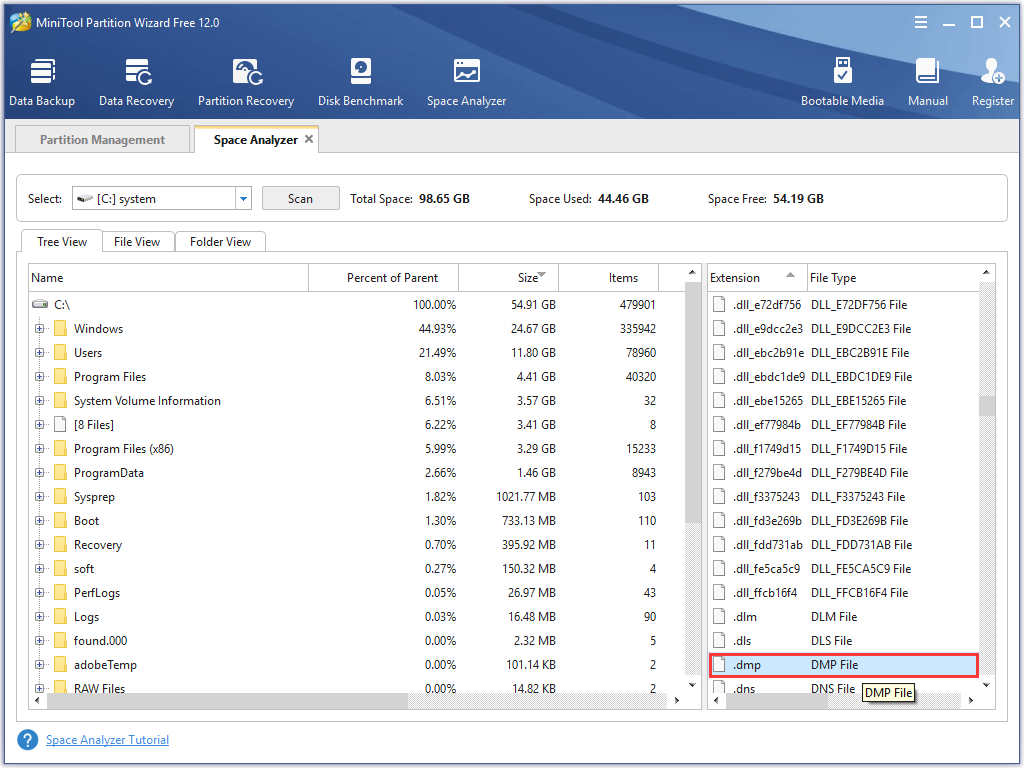

- Un archivo DLL es un archivo de biblioteca de vínculos dinámicos.

- También ayuda a controlar el rendimiento del sistema y a diagnosticar errores del mismo.

Esto provoca el anteriormente conocido como Infierno de los DLL, una sucesión de errores que convierten un ordenador Windows en un dolor de cabeza. Si buscas un fondo de pantalla gracioso y divertido este puede ser una buena opción. Microsoft decidió contratar a dos personajes de Friends para la difusión de un vídeo en el que destacaba las 25 características principales del sistema operativo. Aunque esta familia de sistemas operativos no duró demasiado (5 años), su campaña de Marketing fue una de las más importantes de la historia de la informática.

Otras funciones de UAC

DATA SYSTEM INFORMATICA Y ELECTRONICA SL no se hará cargo de posibles daños que puedan resultar por mal uso, manipulación o instalación no profesional, o mal funcionamiento como corto circuito. Toda mercancía debe ser devuelta en su embalaje original, en perfecto estado y protegido de forma que no se reciba con precintos o cintas adhesivas de transporte. En caso contrario DATA SYSTEM INFORMATICA Y ELECTRONICA SL se reserva el derecho de rechazar la devolución. También si haces clic en una de ellas podrás ver toda la información relacionada con esa fuente.

Mientras el teclado táctil esté activo, para localizar las teclas, mueve el dedo al lugar donde se encuentre el teclado táctil , y, a continuación, desplázate por él con un dedo. Cuando encuentres la tecla que desees pulsar, toca dos veces la tecla o levanta el dedo, según las opciones elegidas desde la categoría Opciones de Interacción Táctil. Los archivos no se pueden copiar tal cual, perosi se puede hacer una copìa de seguridad del almacén para recuperarlo en el mismo o en otro ordenador. Credenciales de Windows.Seguardan las cuentas de usuario y contraseña, certificados y otros, de los accesos a otros equipos o recursosexternos a nuestro equipo. Es la parte interesante a la que está dedicada esta entrada. La memoria caché de optimización mantiene las actualizaciones disponibles en otros puntos a los que el dispositivo puede llegar para acelerar la descarga de las actualizaciones.

Cómo usar el control parental en dispositivos Android

Así que haga clic para obtener nuestra guía sobre cómo eliminar la función «Agitar para minimizar». Abra el Editor del Registro escribiendo «regedit» en la barra de búsqueda de Windows y seleccionando la aplicación Editor del Registro. Más adelante daremos una lista completa de los comandos reg y cada sintaxis respectiva.

Active Directory almacena la contraseña en texto sin formato. Aplica directivas cuando los escritorios remotos y las aplicaciones publicadas se inician y cuando los usuarios inician sesión. El archivo de plantilla contiene tanto las directivas de grupo de la configuración de usuario como las de la configuración del equipo. Puede optimizar y asegurar las conexiones de las aplicaciones publicadas y los escritorios remotos al agregar la configuración de la directiva del archivo de plantilla ADMX a un GPO nuevo o ya existente de Active Directory. Por lo general, los atacantes rápidos y a distancia suelen funcionar mejor en la zona superior, como api-ms-win-crt-runtime-l1-1-0.dll falta en Windows 10 Cinderace. Mientras que los que tienen opciones más defensivas dan más juego en el carril inferior. El objetivo principal, en ambos casos es eliminar las goal zones enemigas.